Recherche

Identifier et catégoriser automatiquement les bugs informatiques menaçant la sécurité

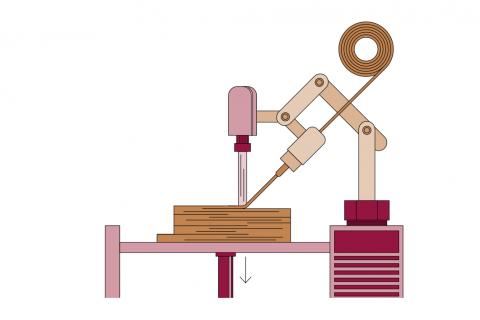

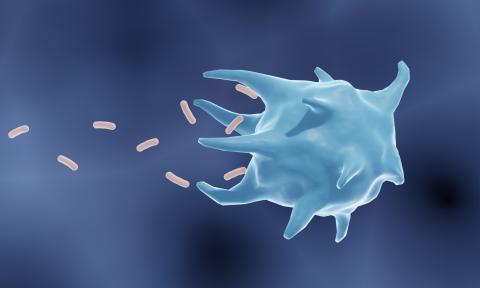

… notions importantes : la réplicabilité d’une attaque et le contrôle de cette attaque par l’attaquant. Dans le premier … du lecteur PDF et de fil en aiguille, prendre le contrôle de votre système. » Cette attaque est alors … peut assez probablement atteindre ses objectifs. » Le contrôle qu’un bug octroie à un attaquant est l’autre notion …Article publié le: